Przekonaj się sam!

Pozostaw wiadomość, a skontaktuje się z Tobą nasz dedykowany doradca.

Wyślij nam wiadomość

0/10000

Pozostaw wiadomość, a skontaktuje się z Tobą nasz dedykowany doradca.

Współczesny krajobraz zagrożeń cyberbezpieczeństwa przekształcił się w dynamiczną dżunglę, w której tradycyjne podejście do obrony przestało być skuteczne. Transformacja cyfrowa, chmura obliczeniowa, praca zdalna, Internet Rzeczy (IoT) i złożone łańcuchy dostaw sprawiły, że granice tradycyjnej infrastruktury IT uległy rozproszeniu. Klasyczne podejście oparte na modelu "zamku i fosy" – gdzie firewall stanowił perymetr, a my siedzieliśmy bezpiecznie wewnątrz – okazało się niewystarczające wobec współczesnych zagrożeń.

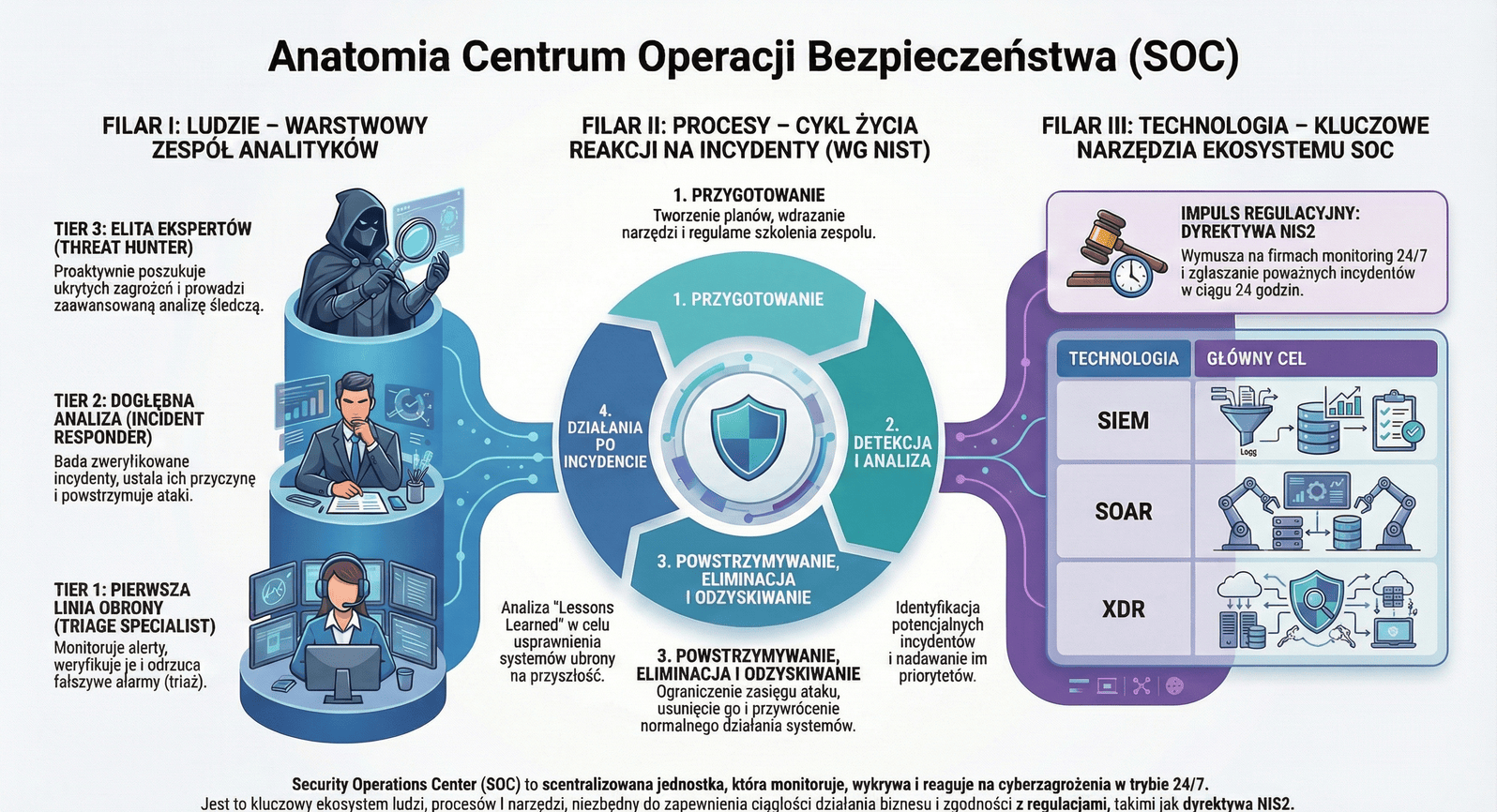

Odpowiedzią na tę rzeczywistość jest Security Operations Center (SOC) – scentralizowana struktura operacyjna stanowiąca fundament nowoczesnej strategii obrony. SOC to złożony ekosystem, w którym ludzie, procesy i technologie są splecione w jeden organizm, którego celem jest zapewnienie ciągłej widoczności (visibility), detekcji i reakcji na incydenty w czasie rzeczywistym, w trybie 24/7/365.

W tym artykule przedstawię kompleksowy obraz nowoczesnego SOC – od architektury zespołu i psychologii analityków, przez szczegóły technologiczne, po wymogi regulacyjne dyrektywy NIS2 oraz wizję przyszłości opartej na sztucznej inteligencji.

Security Operations Center to fizyczna lub wirtualna lokalizacja, w której zespół ekspertów ds. cyberbezpieczeństwa w sposób ciągły monitoruje, wykrywa, analizuje i reaguje na incydenty bezpieczeństwa. SOC nie jest jedynie "strażą pożarną" gasującą już rozgorzałe pożary. Nowoczesne centra ewoluują w kierunku proaktywnych ośrodków zarządzania ryzykiem, wykorzystujących zaawansowaną analitykę i Cyber Threat Intelligence (CTI) do przewidywania ataków zanim adwersarz wykona pierwszą komendę.

Częstym błędem jest mylenie SOC z NOC (Network Operations Center). Różnica jest fundamentalna:

W świetle rosnącej agresywności cyberprzestępców i regulacji takich jak NIS2, SOC staje się kluczowym elementem ciągłości działania (Business Continuity). Bez niego, w razie ataku ransomware lub poważnego naruszenia, organizacja może po prostu przestać funkcjonować. SOC nie jest już luksusem zarezerwowanym dla największych banków, ale niezbędnym elementem przetrwania każdej cyfrowej organizacji.

Paradoksalnie, największym zagrożeniem dla skuteczności SOC nie jest brak technologii, ale wypalenie zawodowe analityków stojących na pierwszej linii obrony. Możesz posiadać najdroższe oprogramowanie na świecie, ale bez wykwalifikowanych i zmotywowanych ludzi jest ono tylko drogim wygaszaczem ekranu.

Struktura organizacyjna SOC opiera się zazwyczaj na modelu warstwowym (Tier-Based Model), który pozwala zarządzać chaosem tysięcy alertów dziennie poprzez podział odpowiedzialności i eskalację incydentów.

To tutaj trafia każdy alert generowany przez systemy monitorujące. Analitycy Tier 1 stanowią "piechotę" cyberbezpieczeństwa.

Zadania:

Wyzwania:

Największe ryzyko: Alert Fatigue

Kluczowym zagrożeniem jest zjawisko "alert fatigue" (zmęczenie alertami). Analitycy bombardowani tysiącami powiadomień dziennie, z których większość okazuje się nieistotna, tracą czujność. Zwiększa to dramatycznie ryzyko przeoczenia tego jednego, krytycznego incydentu, który może sparaliżować całą organizację.

Gdy Tier 1 uzna, że coś wymaga głębszej analizy, incydent jest eskalowany do Tier 2. Ci specjaliści posiadają głębszą wiedzę techniczną i większą autonomię.

Zadania:

Działania:

Najlepsi z najlepszych. Analitycy Tier 3 nie czekają na alerty. Ich praca opiera się na założeniu, że zaawansowany adwersarz może już przebywać w sieci, ale pozostaje niewidoczny dla automatycznych systemów detekcji.

Zadania:

Rola:

Menedżer SOC musi łączyć dwa światy: techniczny i biznesowy. Odpowiada za:

Dane branżowe są niepokojące:

70% analityków SOC doświadcza objawów wypalenia zawodowego (burnout), a wielu z nich planuje zmianę pracy w ciągu najbliższego roku.

Przyczyny:

Konsekwencje strategiczne:

Kluczem do rozwiązania kryzysu kadrowego jest:

Popularne jest przekonanie, że SOC zajmuje się głównie reagowaniem na aktywne ataki – "gaszeniem pożarów". W rzeczywistości skuteczność centrum operacji bezpieczeństwa w największym stopniu zależy od pracy wykonanej na długo przed wykryciem jakiegokolwiek incydentu.

Fundamentalną strukturą procesową w każdym dojrzałym SOC jest cykl życia reagowania na incydenty opisany w standardzie NIST. Składa się z czterech głównych faz:

Wbrew intuicji, to przygotowanie, a nie reakcja, stanowi fundament skuteczności SOC.

Kluczowe elementy fazy przygotowania:

1. Inwentaryzacja Zasobów (Asset Management)

2. Wdrożenie i Konfiguracja Narzędzi

3. Tworzenie Playbooków (Procedures)

4. Szkolenia i Ćwiczenia (Tabletop Exercises)

Containment (Powstrzymywanie):

Eradication (Eradykacja):

Recovery (Odzyskiwanie):

Dojrzały SOC spędza większość swojego czasu na proaktywnym przygotowaniu, doskonaleniu procedur i wzmacnianiu obrony, a nie na reaktywnym działaniu w trybie kryzysowym.

Posiadanie najnowocześniejszych i najdroższych narzędzi bezpieczeństwa nie gwarantuje ochrony. Technologia staje się pułapką, jeśli nie jest częścią większego planu obejmującego wykwalifikowanych ludzi i zdefiniowane procesy.

Trzon technologiczny nowoczesnego SOC opiera się na trzech filarach: SIEM, EDR/XDR i SOAR. Każdy pełni inną, komplementarną rolę.

Funkcje:

Przykład korelacji: SIEM może połączyć nieudane logowanie na VPN z dziwną zmianą uprawnień w bazie danych i krzyknąć: "Mamy problem!" – identyfikując potencjalny atak privilege escalation.

Wady:

EDR (Endpoint Detection and Response):

XDR (Extended Detection and Response) – "EDR na Sterydach":

SOAR to technologia ratująca życie analitykom. Automatyzuje powtarzalne, manualne zadania i integruje ("orkiestruje") różne narzędzia, aby mogły działać jako jeden spójny system.

Przykładowy przepływ automatyzacji phishingu:

Korzyści:

| Cecha | SIEM | SOAR | XDR |

|---|---|---|---|

| Główny Cel | Zarządzanie logami, compliance, analiza historyczna | Automatyzacja, orkiestracja, case management | Zintegrowana detekcja i reakcja w czasie rzeczywistym |

| Źródło Danych | Wszelkie logi (szeroki zakres) | Alerty z innych systemów | Telemetria z sensorów (głęboki kontekst) |

| Rola w SOC | "Pamięć" i "Mózg" analityczny | "Ręce" wykonawcze | Platforma operacyjna detekcji "Next-Gen" |

| Relacja | Źródło alertów dla SOAR | Wykonawca akcji dla SIEM/XDR | Często zastępuje SIEM w detekcji, ale nie w compliance |

Technologia jest bezużyteczna bez wykwalifikowanych ludzi do jej obsługi i zdefiniowanych procesów (Playbooków), które nią sterują.

SOAR staje się kluczowym spoiwem, które pozwala ludziom i procesom efektywnie wykorzystać potencjał SIEM i XDR. Rozwiązuje problem przeciążenia informacjami, który jest bezpośrednią przyczyną wypalenia analityków.

Decyzja o sposobie wdrożenia SOC nie jest kwestią techniczną, lecz jedną z najważniejszych decyzji strategicznych i finansowych organizacji.

Polecany artykuł: Szukasz szczegółowych wyliczeń? Sprawdź naszą nową analizę: SOCaaS czy Własny Zespół? Szczegółowa Analiza Kosztów i ROI (Edycja 2026).

Opis: Budowa własnego centrum operacji bezpieczeństwa od podstaw.

Zalety:

Wady:

Dla kogo: Duże organizacje o bardzo specyficznych wymaganiach (np. instytucje rządowe, duże banki) lub podmioty, które z przyczyn regulacyjnych nie mogą outsourcować funkcji bezpieczeństwa.

Opis: Outsourcing monitoringu i reagowania na incydenty do wyspecjalizowanego dostawcy zewnętrznego (MSSP – Managed Security Service Provider).

Zalety:

Wady:

Dla kogo: Małe i średnie firmy, organizacje bez budżetu na własny SOC, firmy chcące szybko spełnić wymogi compliance (np. NIS2).

Opis: Połączenie wewnętrznego zespołu z usługami zewnętrznego dostawcy.

Typowy podział odpowiedzialności:

Zalety:

Wady:

Dla kogo: Organizacje średniej wielkości, które chcą zachować kontrolę, ale nie dysponują budżetem na pełny in-house SOC działający 24/7.

Większość firm nie powinna budować własnego SOC 24/7 od zera. Model hybrydowy lub zarządzany to często najbardziej zrównoważone rozwiązanie, pozwalające zachować kontrolę przy optymalizacji kosztów i ochronie zespołu.

Konieczność posiadania funkcji SOC przestała być dobrowolnym wyborem, a stała się prawnym obowiązkiem dla tysięcy polskich firm.

Unijna dyrektywa NIS2 (Network and Information Security 2) jest wdrażana w Polsce poprzez nowelizację ustawy o Krajowym Systemie Cyberbezpieczeństwa (KSC). Regulacja ta fundamentalnie zmienia zasady gry w obszarze cyberbezpieczeństwa.

Nowe prawo dzieli podmioty na dwie kategorie:

Podmioty Kluczowe:

Podmioty Ważne:

Szacuje się, że regulacją objętych zostanie kilka tysięcy polskich firm – znacznie więcej niż wcześniej.

Kluczową innowacją NIS2 jest nacisk na bezpieczeństwo łańcucha dostaw. Organizacje odpowiadają za cyberbezpieczeństwo swoich kluczowych dostawców ICT, co rozszerza zakres odpowiedzialności poza własne mury.

Najbardziej radykalna zmiana dotyczy raportowania poważnych incydentów do odpowiednich organów CSIRT (NASK, GOV, MON):

Kluczowa teza:

Jeśli poważny incydent zostanie wykryty w piątek wieczorem, w weekend lub w święto, organizacja bez całodobowego monitoringu nie ma żadnych szans na dotrzymanie 24-godzinnego terminu.

Organizacja, która nie posiada dyżurujących analityków w nocy czy w święta, nie będzie w stanie spełnić tego wymogu, narażając się na:

W ten sposób dyrektywa NIS2 de facto wymusza na setkach polskich firm posiadanie funkcji SOC działającej w trybie 24/7/365. To ogromne wyzwanie operacyjne i finansowe, zmuszające organizacje do strategicznego przemyślenia swojego modelu bezpieczeństwa.

Przykładem udanej adaptacji do NIS2 jest firma Atman, lider rynku data center w Polsce. W obliczu nowych wymogów regulacyjnych wdrożyli usługę SOC opartą na platformie SecureVisio (SIEM/SOAR). Cel to analiza ryzyka w czasie rzeczywistym, automatyzacja reakcji i pełne spełnienie wymogów compliance przy jednoczesnej optymalizacji kosztów.

Tradycyjna metryka "liczba zamkniętych ticketów" jest niewystarczająca do oceny skuteczności SOC. Nowoczesne centrum operacji bezpieczeństwa powinno być oceniane przez pryzmat metryk, które rzeczywiście przekładają się na redukcję ryzyka biznesowego.

Co mierzy: Jak szybko SOC wykrywa aktywne zagrożenie od momentu jego wystąpienia.

Dlaczego ważne: Im szybsza detekcja, tym mniej czasu adwersarz ma na eksfiltrację danych lub rozprzestrzenienie się w sieci.

Cel: Minimalizacja MTTD poprzez zaawansowaną analitykę, CTI i threat hunting.

Co mierzy: Jak szybko SOC reaguje na wykryte zagrożenie i je neutralizuje.

Dlaczego ważne: W dobie ransomware, gdzie atak może zaszyfrować całą sieć w godziny, czas reakcji musi być liczony w minutach, nie godzinach.

Cel: Automatyzacja reakcji przez SOAR, aby skrócić MTTR do minimum.

Co mierzy: Ile czasu zaawansowany adwersarz (APT) przebywał w sieci niezauważony, od momentu pierwszej kompromitacji do wykrycia.

Dlaczego ważne: Im dłuższy Dwell Time, tym większe prawdopodobieństwo kradzieży danych, instalacji backdoorów i głębszej kompromitacji.

Benchmark branżowy: Według raportów, średni globalny Dwell Time to kilkadziesiąt dni. Dojrzałe SOC dąży do redukcji tego czasu do kilku dni lub godzin.

Co mierzy: Jaki procent alertów generowanych przez systemy okazuje się fałszywymi pozytywami.

Dlaczego ważne: Zbyt wysoki False Positive Rate prowadzi bezpośrednio do alert fatigue i wypalenia analityków.

Cel: Ciągłe dostrajanie reguł SIEM i wykorzystanie XDR/AI do redukcji fałszywych alarmów.

Co mierzy: Jaki procent incydentów jest w pełni zamykany (investigation, containment, eradication, recovery) w określonym czasie.

Dlaczego ważne: Mierzy kompletność procesu reagowania na incydenty.

Przyszłość operacji bezpieczeństwa to autonomizacja. Koncepcja Autonomicznego SOC zakłada, że sztuczna inteligencja (AI) i hiperautomatyzacja przejmą większość zadań wykonywanych dziś przez analityków Tier 1 i Tier 2.

Co AI przejmie:

Inteligentni agenci AI będą samodzielnie:

Czy to oznacza koniec pracy dla ludzi? Wręcz przeciwnie.

Rola człowieka w SOC ewoluuje w kierunku zadań, w których jesteśmy niezastąpieni:

Ewolucji technologicznej towarzyszy ewolucja organizacyjna. Cyber Fusion Center to koncepcja polegająca na:

Integrowaniu w jednym miejscu ekspertów z różnych domen:

Korzyści:

Przykład: Próba nieautoryzowanego wejścia do serwerowni (bezpieczeństwo fizyczne) skorelowana z jednoczesnym atakiem brute-force na konta administratorów (cyberbezpieczeństwo) ujawnia skoordynowany atak typu insider threat lub physical penetration.

Przyszłość SOC to symbioza ludzkiej kreatywności, strategicznego myślenia i etycznego osądu z szybkością, skalą analizy i precyzją, jaką oferuje sztuczna inteligencja.

Security Operations Center przestał być technologiczną zabawką dla najbogatszych korporacji. W świetle agresywności współczesnych cyberprzestępców, regulacji takich jak NIS2 i nieuniknionego rozwoju sztucznej inteligencji, SOC stał się elementem przetrwania każdej cyfrowej organizacji.

Największym zagrożeniem nie jest brak technologii, ale wypalenie ludzi stojących na pierwszej linii obrony. Alert fatigue niszczy skuteczność nawet najlepiej wyposażonego SOC.

Najlepsza obrona buduje się przed atakiem, nie w jego trakcie. Faza przygotowania (Preparation) w cyklu życia incydentów jest najważniejsza.

Technologia bez ludzi i procesów to pułapka. SIEM, XDR i SOAR to potężne narzędzia, ale ich skuteczność zależy w całości od wykwalifikowanych analityków i dobrze zdefiniowanych playbooków.

Budowa własnego SOC 24/7 to decyzja za miliony, której większość firm nie powinna podejmować pochopnie. Model hybrydowy lub zarządzany jest często najbardziej zrównoważonym rozwiązaniem.

Dyrektywa NIS2 de facto wymusza posiadanie funkcji SOC działającej w trybie 24/7/365 na tysiące polskich firm, pod groźbą kar sięgających 10 mln EUR lub 2% obrotu.

Przyszłość to autonomizacja, gdzie AI przejmuje rutynowe zadania, a ludzie koncentrują się na strategii, threat huntingu i zarządzaniu algorytmami.

Biorąc pod uwagę te wyzwania i trendy, czy podejście Twojej organizacji do bezpieczeństwa jest reliktem przeszłości, czy jest już gotowe na przyszłość, która właśnie nadeszła?

Niezależnie od tego, czy zbudujesz SOC samodzielnie, wynajmiesz zewnętrznego dostawcę, czy wybierzesz model hybrydowy – jedna prawda pozostaje niezmieniona:

To nie technologia jest najważniejsza, ale ludzie i procesy, które nią sterują.

Jeśli rozważasz wdrożenie Security Operations Center w swojej organizacji lub chcesz zoptymalizować istniejące procesy bezpieczeństwa, skontaktuj się z nami - pomożemy wybrać optymalne rozwiązanie dopasowane do Twojego budżetu i wymogów regulacyjnych.

#SecurityOperationsCenter #SOC #Cybersecurity #Cyberbezpieczeństwo #NIS2 #SIEM #XDR #SOAR #ThreatHunting #IncidentResponse #ManagedSOC #SOCaaS #CyberThreatIntelligence #AlertFatigue #MTTD #MTTR #ZarządzanieBezpieczeństwem #OchronaDanych #Compliance

Security Operations Center (SOC) to scentralizowana jednostka organizacyjna odpowiedzialna za ciągły monitoring, wykrywanie, analizę i reagowanie na incydenty cyberbezpieczeństwa w trybie 24/7/365. SOC łączy ludzi (analityków bezpieczeństwa), procesy (playbooki i procedury) oraz technologie (SIEM, EDR, XDR, SOAR) w jeden ekosystem ochrony.

SOC (Security Operations Center) koncentruje się na bezpieczeństwie - wykrywaniu zagrożeń, anomalii i ataków cybernetycznych. NOC (Network Operations Center) dba o wydajność i dostępność sieci - uptime, przepustowość, monitoring infrastruktury. SOC szuka wrogów, NOC dba o wydajność systemów.

Budowa własnego SOC 24/7 wymaga minimum 10-12 etatów (z uwzględnieniem zmian, urlopów i szkoleń), co generuje koszty minimum kilku milionów złotych rocznie. Do tego dochodzą koszty licencji na oprogramowanie (SIEM, EDR, XDR - często 100-500 tys. USD/rok), infrastruktury i przestrzeni fizycznej. Dlatego większość firm wybiera model managed SOC (SOCaaS) lub hybrydowy.

Managed SOC, zwany także SOCaaS (SOC as a Service), to outsourcowany model centrum operacji bezpieczeństwa. Wyspecjalizowany dostawca (MSSP) zapewnia monitoring 24/7, reagowanie na incydenty i dostęp do ekspertów w modelu abonamentowym. Wdrożenie trwa tygodnie zamiast miesięcy, a koszty są znacznie niższe niż w przypadku własnego SOC.

Kluczowe technologie to:

Alert Fatigue (zmęczenie alertami) to zjawisko, w którym analitycy bombardowani tysiącami powiadomień dziennie (głównie fałszywych alarmów) tracą czujność i zaczynają ignorować alerty. To prowadzi do przeoczenia krytycznych incydentów. Badania pokazują, że 70% analityków SOC doświadcza wypalenia zawodowego, co jest największym zagrożeniem dla skuteczności centrum operacji.

Threat Hunting to proaktywne polowanie na zagrożenia prowadzone przez analityków Tier 3. W przeciwieństwie do reaktywnego reagowania na alerty, threat hunterzy zakładają, że zaawansowany adwersarz już jest w sieci, ale pozostaje niewidoczny dla automatycznych systemów. Wykorzystują zaawansowane techniki analizy, forensics i intuicję do wykrywania ukrytych zagrożeń.

Dyrektywa NIS2, wdrażana w Polsce przez nowelizację ustawy o KSC, wymaga od podmiotów kluczowych i ważnych raportowania poważnych incydentów w ciągu 24 godzin (wczesne ostrzeżenie) i 72 godzin (pełne zgłoszenie). W praktyce oznacza to konieczność posiadania monitoringu 24/7/365, gdyż bez niego niemożliwe jest dotrzymanie tych terminów. Kary to do 10 mln EUR lub 2% rocznego obrotu.

Model hybrydowy łączy wewnętrzny zespół z usługami zewnętrznego dostawcy. Typowo: zewnętrzny MSSP zapewnia monitoring Tier 1 w trybie 24/7 (szczególnie noce i weekendy), podczas gdy wewnętrzny zespół (Tier 2/3) prowadzi zaawansowaną analizę, threat hunting i strategię w godzinach biznesowych. To optymalne rozwiązanie kosztowo, chroniące własnych ekspertów przed wypaleniem.

SIEM to system zarządzania zdarzeniami bezpieczeństwa - zbiera logi ze wszystkich źródeł, koreluje je i generuje alerty. Świetny do compliance i analizy historycznej, ale generuje dużo fałszywych alarmów. XDR (Extended Detection and Response) to zintegrowana platforma łącząca telemetrię z endpointów, sieci, chmury i identity. Oferuje alerty wyższej jakości dzięki głębszemu kontekstowi i redukcję fałszywych pozytywów. XDR często zastępuje SIEM w detekcji, ale nie w compliance.

Zależy od modelu:

To kluczowe metryki KPI mierzące skuteczność SOC. Dodatkowo monitoruje się Dwell Time (czas przebywania intruza w sieci niezauważonym) i False Positive Rate (procent fałszywych alarmów).

Tak, szczególnie w świetle NIS2. Jednak małe i średnie firmy nie powinny budować własnego SOC ze względu na koszty (miliony PLN rocznie) i trudności rekrutacyjne. Optymalne rozwiązania to:

Dyrektor ds. Technologii w SecurHub.pl

Doktorant z zakresu neuronauki poznawczej. Psycholog i ekspert IT specjalizujący się w cyberbezpieczeństwie.

Kompleksowy przewodnik po transformacji SIEM. Od normalizacji danych, przez "Piramidę Bólu", aż po psychologię analityka. Dowiedz się, jak zejść poniżej poziomu prostych sygnatur i zacząć wykrywać zachowania.

Własny SOC 24/7 wymaga 5-6 analityków na etat i kosztuje 5x więcej niż myślisz. Odkryj 4 krytyczne błędy przy wyborze MSSP, różnicę MSP vs MSSP, prawdę o "15 minutach reakcji" i dlaczego outsourcing nie zwalnia zarządu z odpowiedzialności NIS2.

Analitycy SOC toną w powodzi danych, marnując godziny na fałszywe alarmy. Czy rok 2025 i nadejście autonomicznych agentów AI to moment, w którym maszyny w końcu pozwolą ludziom przestać "gonić duchy" i zacząć myśleć strategicznie?

Ładowanie komentarzy...