Przekonaj się sam!

Pozostaw wiadomość, a skontaktuje się z Tobą nasz dedykowany doradca.

Wyślij nam wiadomość

0/10000

Pozostaw wiadomość, a skontaktuje się z Tobą nasz dedykowany doradca.

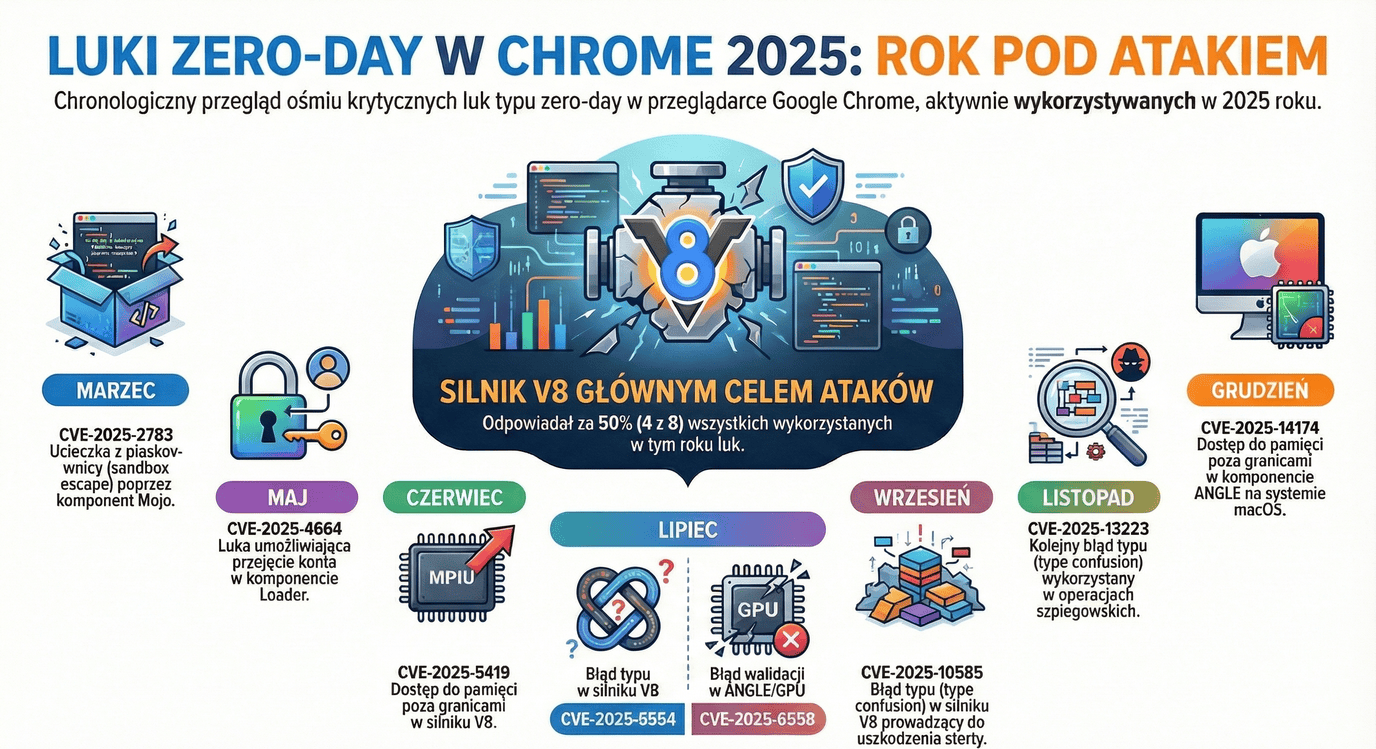

Rok 2025 upłynął pod znakiem intensywnej walki Google z lukami typu zero-day w przeglądarce Chrome. W tym okresie wyeliminowano osiem krytycznych podatności, które były aktywnie wykorzystywane przez hakerów. Każda z nich otrzymała status wysokiego zagrożenia, osiągając średnią notę 8,5 w skali CVSS.

Tak wysoka aktywność przestępców – w tym grup państwowych oraz firm oferujących komercyjne systemy inwigilacji – pokazuje, że Chrome pozostaje głównym celem zaawansowanych cyberataków na świecie.

Ataki koncentrowały się na fundamentalnych elementach przeglądarki: silniku JavaScript V8, zabezpieczeniach piaskownicy (sandbox) oraz komponentach graficznych. Wszystkie incydenty zostały odnotowane w oficjalnym spisie CISA.

| Kod CVE | Czas wykrycia | Obszar i typ błędu |

|---|---|---|

| CVE-2025-2783 | Marzec | Wyjście poza piaskownicę (Sandbox escape) |

| CVE-2025-4664 | Maj | Nieuprawnione przejęcie konta |

| CVE-2025-5419 | Czerwiec | Błąd dostępu do pamięci w V8 |

| CVE-2025-6554 | Lipiec | Usterka silnika V8 |

| CVE-2025-6558 | Lipiec | Błąd o nieokreślonej naturze |

| CVE-2025-10585 | Wrzesień | Pomieszanie typów (V8 type confusion) |

| CVE-2025-13223 | Listopad | Pomieszanie typów (V8 type confusion) |

| CVE-2025-14174 | Grudzień | Luka w module ANGLE / obsłudze GPU |

Najsłabszym ogniwem okazał się silnik V8. Większość wykrytych tam luk (np. CVE-2025-10585) opierała się na tzw. „pomieszaniu typów”. Pozwala to napastnikom oszukać mechanizmy interpretacji danych, co w efekcie umożliwia zdalne wykonanie złośliwego kodu (RCE) na komputerze użytkownika.

Szczególnie groźna była marcowa luka CVE-2025-2783. Pozwalała ona złośliwemu oprogramowaniu „uciec” z izolowanego środowiska przeglądarki i uzyskać bezpośredni dostęp do plików oraz funkcji systemu operacyjnego.

Pod koniec roku uwaga hakerów skupiła się na warstwie graficznej ANGLE oraz systemie komunikacji Mojo IPC. Przykładowo, błąd CVE-2025-14174 umożliwiał manipulację pamięcią procesów odpowiedzialnych za wyświetlanie obrazu.

Eksperci wskazują na dwie główne grupy sprawców:

W głośnej operacji "ForumTroll" wykorzystano lukę w Chrome do zainfekowania celów zaawansowanym trojanem LeetAgent.

Operacja „ForumTroll” to jedna z najbardziej wyrafinowanych kampanii szpiegowskich 2025 roku, która w praktyce pokazała potęgę luki CVE-2025-2783. Atak, przypisywany grupom typu APT wspieranym przez państwa, celował w instytucje edukacyjne oraz media, wykorzystując unikalne podejście do eksploatacji systemów.

Najgroźniejszym elementem operacji była zdolność do całkowitego obejścia zabezpieczeń Chrome. Badacze z K7 Security Labs wskazali, że dzięki błędowi logicznemu na styku interfejsu Chrome-Windows, hakerzy mogli wyjść poza piaskownicę przeglądarki „tak, jakby ona w ogóle nie istniała”.

Proces infekcji przebiegał w dwóch etapach:

Atakujący wykazali się niezwykłą dbałością o bezpieczeństwo operacyjne (OpSec), aby uniknąć wykrycia przez systemy monitorujące:

primakovreadings[.]info).Głównym zadaniem wdrożonego malware'u (identyfikowanego m.in. jako Trojan.Win64.Agent) była kradzież wrażliwych informacji. Szkodliwe oprogramowanie:

Status ochrony: Google załatało tę podatność 25 marca 2025 r. w wersji Chrome 134.0.6998.177/.178. Incydent ten pozostaje kluczowym argumentem za wdrażaniem systemów izolacji przeglądarki (RBI) w infrastrukturze krytycznej.

Pomimo wdrażania nowych zabezpieczeń, takich jak MiraclePtr, Chrome wciąż jest atrakcyjnym celem ze względu na swoją popularność.

Zalecenia dla organizacji:

Dyrektor ds. Technologii w SecurHub.pl

Doktorant z zakresu neuronauki poznawczej. Psycholog i ekspert IT specjalizujący się w cyberbezpieczeństwie.

Tradycyjne cyberbezpieczeństwo to oczekiwanie na włamanie. Threat Hunting to wyjście mu naprzeciw. Odkryj, dlaczego paranoja (ta kontrolowana) jest najzdrowszą strategią dla Twojej organizacji.

Błędna konfiguracja IAM to główna przyczyna incydentów w chmurze. Odkryj różnice między AWS, Azure i GCP w modelu Shared Responsibility, jak wdrożyć Zero Trust, unikać "toxic combinations" uprawnień, zabezpieczyć klucze CMK i zautomatyzować CSPM dla compliance NIS2.

Rzeczywistość Przemysłu 4.0 to koniec izolacji fabryk. Dowiedz się, jak norma IEC 62443 wywraca do góry nogami tradycyjne myślenie o ochronie infrastruktury krytycznej.

Ładowanie komentarzy...